Bezpieczeństwo Danych

Swobodny przepływ informacji w sieciach teleinformatycznych przedsiębiorstw i wysoka dostępność wielu zasobów sprzyjają różnego rodzaju zagrożeniom. Brak właściwej polityki bezpieczeństwa i odpowiednich zabezpieczeń często skutkuje poważnymi konsekwencjami, w tym utratą danych i zasobów, zmniejszeniem wydajności pracy, ogromnymi stratami materialnymi.

Rozwiązania Enigmy chronią informacje przedsiębiorstwa, minimalizują zagrożenia, monitorują i reagują na incydenty bezpieczeństwa sieciowego wewnątrz i na zewnątrz organizacji.

Rozwiązania Enigmy chronią informacje przedsiębiorstwa, minimalizują zagrożenia, monitorują i reagują na incydenty bezpieczeństwa sieciowego wewnątrz i na zewnątrz organizacji.

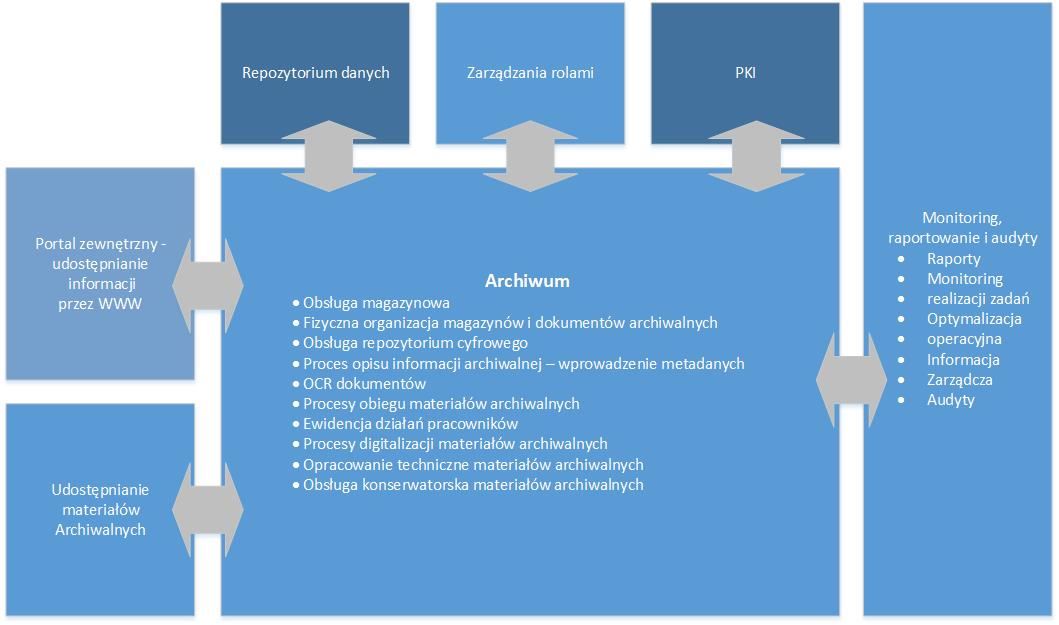

ARCHIWIZACJA DOKUMENTÓW CYFROWYCH

System Cyfrowe Archiwum pozwala na kompleksowe zarządzanie dokumentami w każdej formie – obrazami dokumentów (zeskanowane dokumenty papierowe), dokumentami elektronicznymi (pliki tekstowe, poczta elektroniczna, multimedia), dokumentami papierowymi oraz ich przepływem w ramach organizacji.

System umożliwia przechowywanie w repozytorium różnych typów dokumentacji archiwalnej oraz wielopoziomowy ich opis :

- Dokumentacja aktowa.

- Fotografie.

- Dokumentacja audio.

- Dokumentacja video.

- Karty kartoteczne, pomoce archiwalne.

- Materiały kartograficzne.

- Akty normatywne.

- Dokumenty cyfrowe.

System umożliwia ewidencję i grupowanie dokumentacji w zespoły, serie/podserie oraz ich klasyfikację jako pojedyncze obiekty. Dzięki swojej architekturze wewnętrznej umożliwia tworzenie powiązania między dokumentami i przechowywanymi obiektami. Uprawnienia w systemie oparte są o role co umożliwia elastyczne tworzenie uprawnień. W zależności od uprawnień dynamicznie zmieniany jest interfejs użytkownika, wyświetlający opcje dostępne dla osoby posiadającej dane uprawnienia.

Dzięki implementacji PKI gwarantuje bezpieczeństwo i niezmienność przechowywanych i udostępnianych materiałów archiwalnych oraz pełną rozliczalność pracowników.

UWARUNKOWANIA PRAWNE SYSTEMU

System Cyfrowe Archiwum jest zgodny z następującymi zarządzeniami oraz normami:

- Ustawa z dnia 14 lipca 1983 r. o narodowym zasobie archiwalnym i archiwach.

- Zarządzenie Nr 13 NDAP z dnia 29 czerwca 2011 r. w sprawie digitalizacji.

- Zarządzenie Nr 4 NDAP z dnia 1 lutego 2013 r. w sprawie organizacji udostępniania materiałów archiwalnych w archiwach państwowych.

- Decyzja Nr 3 Naczelnego Dyrektora Archiwów Państwowych z 10 stycznia 2007 r. w sprawie zabezpieczenia i ochrony zasobu archiwalnego archiwów państwowych.

- ISAD(G) (General International Standard Archival Description) – Międzynarodowy standard opisu archiwalnego.

ISAAR (International Standard Archival Authority Record) – Międzynarodowy standard archiwalnych haseł wzorcowych ciał zbiorowych, osób i rodzin, służący do znormalizowanego opisu aktotwórcy ściśle związany ze standardem ISAD.

PRZYKŁADOWE MODUŁY SYSTEMU

Modułowa budowa Systemu Cyfrowe Archiwum pozwala na dużą elastyczność i możliwość dostosowania do wielkości zasobów.

- WYSZUKIWARKA

- OPIS JEDNOSTKI ARCHIWALNEJ

- MODUŁ NABYTKÓW I UBYTKÓW

- MODUŁ MAGAZYNOWY

- DZIAŁANIA KONSERWATORSKIE

Moduł zaawansowanego wyszukiwania informacji o przechowywanych materiałach archiwalnych. Korzysta z metadanych wprowadzanych w procesie opisu materiałów archiwalnych, ale także z innych informacji, np. w postaci tekstu OCR, czy też dodatkowych opisów jednostek archiwalnych.

Podstawowe cechy modułu wyszukiwania to:

- Wyszukiwanie zależne od profilu i uprawnień użytkownika.

- Wyszukiwanie informacji przy użyciu wielu kwestionariuszy wyszukiwawczych np. kwerenda przedmiotowa/rzeczowa, kwerenda osobowa, zakresy sygnatur, przeglądarka strukturalna.

- Wyszukiwanie opisów dotyczących jednostek archiwalnych.

- Wyszukiwanie opisów kartotek.

- Wyszukiwanie w indeksie osobowym.

- Dostęp do danych kontekstowych (zespół, podzespół, seria, podseria) z poziomu opisu jednostki archiwalnej oraz poprzez przeglądarkę strukturalną.

- Wyszukiwanie zagadnień, spraw, problemów, wzmiankowanych w materiałach archiwalnych, w ramach kwerendy przedmiotowej/rzeczowej.

- Wyszukiwanie osób, wymienionych w indeksie osobowym, w ramach kwerendy osobowej.

- Działanie kwerendy przedmiotowej/rzeczowej w dwóch zakresach: wyszukiwania prostego oraz wyszukiwania zaawansowanego.

- Wyszukiwarka, która umożliwia tworzenie kartotek wzorcowych umożliwiających wyszukiwanie informacji powiązanych z hasłem podstawowym (np. Papież Polak, wyszuka także Karol Wojtyła, Jan Paweł II, JPII).

- Wyszukiwanie w zakresie pola miejscowości, wspomagane jest przez kartotekę wzorcową nazw geograficznych.

Moduł opis jednostek archiwalnych jest wprowadzany przez użytkowników lub poprzez mechanizmy automatyczne. Ze względu na kluczową wagę wprowadzanych na tym etapie informacji, system posiada mechanizmy związane z kontrolą wprowadzanych danych. W ramach systemu wykorzystywany jest proces weryfikowania pracy i wprowadzanych danych. Dzięki temu rozwiązaniu możliwy jest transfer wiedzy od pracowników weryfikujących do wprowadzających dane, a wprowadzone dane sa wysokiej jakości.

Podstawowe cechy modułu opisu jednostki archiwalnej w systemie Cyfrowe Archiwum to:

- Prowadzanie opisu j.a., materiałów audio, zdjęć oraz materiałów video.

- Wprowadzanie opisów kartotek i pomocy ewidencyjnych.

- Opis zgodny z ISAD(G), ISAAR oraz zasadami przyjętymi przez NDAP i polskie prawo.

- Wykorzystanie wielopoziomowych słowników (możliwość uzupełniania i edycji słowników w zależności od posiadanych uprawnień dla słowników lokalnych i globalnych).

- Opis na poziomie indeksu osobowego.

- Możliwość eksportu danych (np. publiczny inwentarz archiwalny).

- Raportowanie czynności związanych z opisem archiwalnym oraz ilością wprowadzonych informacji przez użytkowników systemu.

Moduł nabytków oraz ubytków umożliwia ewidencjonowanie przyjmowanych oraz brakowanych materiałów archiwalnych w organizacji. Materiały archiwalne mogą być przyjmowane w różnej formie – zarówno papierowej, jak i elektronicznej.

Podstawowe funkcjonalności modułu to:

Ewidencjonowanie akcesji

- Rejestr spisów zdawczo-odbiorczych (księga nabytków)

- Rejestracja włączeń w formie dopływu, kupna, daru, depozytu

Ewidencjonowanie wyłączeń

- Ubytek rejestruje się wówczas, kiedy istnieje rekord w księdze nabytków lub w rejestrze zespołów czy zbiorów archiwalnych

- System automatycznie numeruje ubytki (tworzy księgę ubytków).

- Rejestr ubytków (księga ubytków)

Moduł obsługi magazynowej umożliwia pełną kontrolę nad gospodarką magazynową. Umożliwia zdefiniowanie magazynów, powierzchni magazynowej, regału, klasera, półki, szuflady, pozycji etc. Daje możliwość automatycznego przypisywania wartości do inwentarza topograficznego, wskazujących na miejsce przechowywania jednostek archiwalnych w magazynach archiwalnych, dla szeregu sygnatur archiwalnych, zgodnie z porządkiem ewidencyjnym spisów zdawczo-odbiorczych lub zespołów (zbiorów) archiwalnych.

W ramach modułu można wykonywać szereg raportów w tym:

- Wykaz określników inwentarza topograficznego dla wskazanego ciągu sygnatur.

- Wykaz ciągów sygnatur przechowywanych w poszczególnych pomieszczeniach archiwalnych.

- Wykaz wolnej przestrzeni magazynowej w poszczególnych pomieszczeniach archiwalnych.

Moduł działań konserwatorskich umożliwia:

- Tworzenie, edytowanie i usuwanie opisów działań konserwatorskich dla poszczególnych sygnatur archiwalnych.

- Przygotowanie rejestrów statystycznych obrazujących zestawienie działań konserwatorskich dla poszczególnych ciągów sygnatur i magazynów archiwalnych.

- Określanie, edytowanie i usuwanie informacji dotyczących parametrów klimatycznych pomieszczeń, w których przechowywane są materiały archiwalne.

- Wprowadzanie zaleceń konserwatorskich dla każdej j.a.

- Rejestrację czynności sterylizacji i dezynfekcji dokumentów.

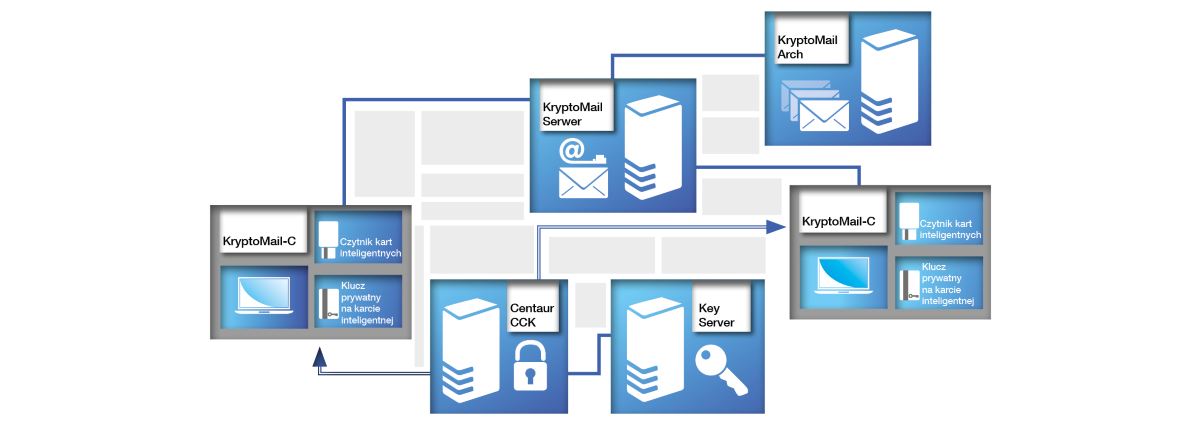

BEZPIECZNA POCZTA ELEKTRONICZNA

Bezpieczny system poczty elektronicznej KryptoMail to modułowy pakiet oprogramowania stosowany do ochrony poufności i autentyczności informacji przesyłanych w systemie poczty elektronicznej, który używa silnych mechanizmów kryptograficznych. Korzystanie z funkcji podpisu elektronicznego pozwala uzyskać integralność i autentyczność wszystkich informacji, a także jednoznacznie zweryfikować tożsamość nadawcy. Dzięki temu, wyłącznie nadawca i wskazani odbiorcy mają dostęp do treści wiadomości. Wdrożenie ochrony poczty elektronicznej wykonuje się bez zmiany zwyczajów użytkownika. W zależności od wymaganego poziomu bezpieczeństwa, system zabezpieczony jest hasłem lub kartą mikroprocesorową. System działa zarówno na komputerach stacjonarnych, jak i urządzeniach mobilnych (w tym smartfonach), i można go instalować we wszystkich organizacjach, niezależnie od ich wielkości.

Korzyści

- potwierdzenie autentyczności nadawcy i odbiorcy w korespondencji elektronicznej

- szybki i bezpieczny sposób przekazywania ważnych informacji

- ochrona przed niepowołanym odczytem i użyciem

- ochrona przed atakami elektronicznymi i spamem

Niezależne moduły systemu

- oprogramowanie dla użytkowników końcowych;

- jest stosowane do szyfrowania i podpisywania wiadomości e-mail;

- współpracuje z archiwum e-maili i kluczy;

- obsługuje wszystkie popularne protokoły, w tym SMTP, POP3 i IMAP (z możliwością ochrony połączeń protokołem SSLv3/TLS);

- pozwala zdefiniować książki adresowe przechowywane w LDAP;

- pozwala domyślnie podpisywać i szyfrować całą korespondencję elektroniczną;

- zawiera zaawansowane filtry wyszukiwania informacji, w tym foldery wirtualne i tagi;

- inteligentna ochrona przeciw spamowi i wyłudzaniu informacji.

- oprogramowanie do obsługi serwerów poczty elektronicznej;

- umożliwia budowę kompletnego serwera poczty;

- dane użytkowników są przechowywane w repozytorium LDAP;

- wykorzystuje silne uwierzytelnianie użytkowników w oparciu o certyfikat;

- pozwala użytkownikowi ustawiać automatyczne odpowiedzi (tzw. autorespondery), gdy jest poza biurem;

- współpracuje z dowolnymi programami klienckimi wspierającymi protokoły SMTP, POP3 lub IMAP.

- obsługuje zwyczajne i poufne wiadomości;

- pozwala tworzyć systemy archiwizacji e-maili;

- tworzy indeksy wiadomości i pozwala na ich przeszukiwanie w oparciu o kryteria: nadawca, odbiorca, temat lub data;

- wszystkie wiadomości przesłane na serwer trafiają automatycznie do archiwum;

- przechowuje informacje na temat tożsamości nadawcy przy użyciu elektronicznych podpisów w wiadomościach;

- zapewnia ciągłość i integralność wszystkich przechowywanych wiadomości.

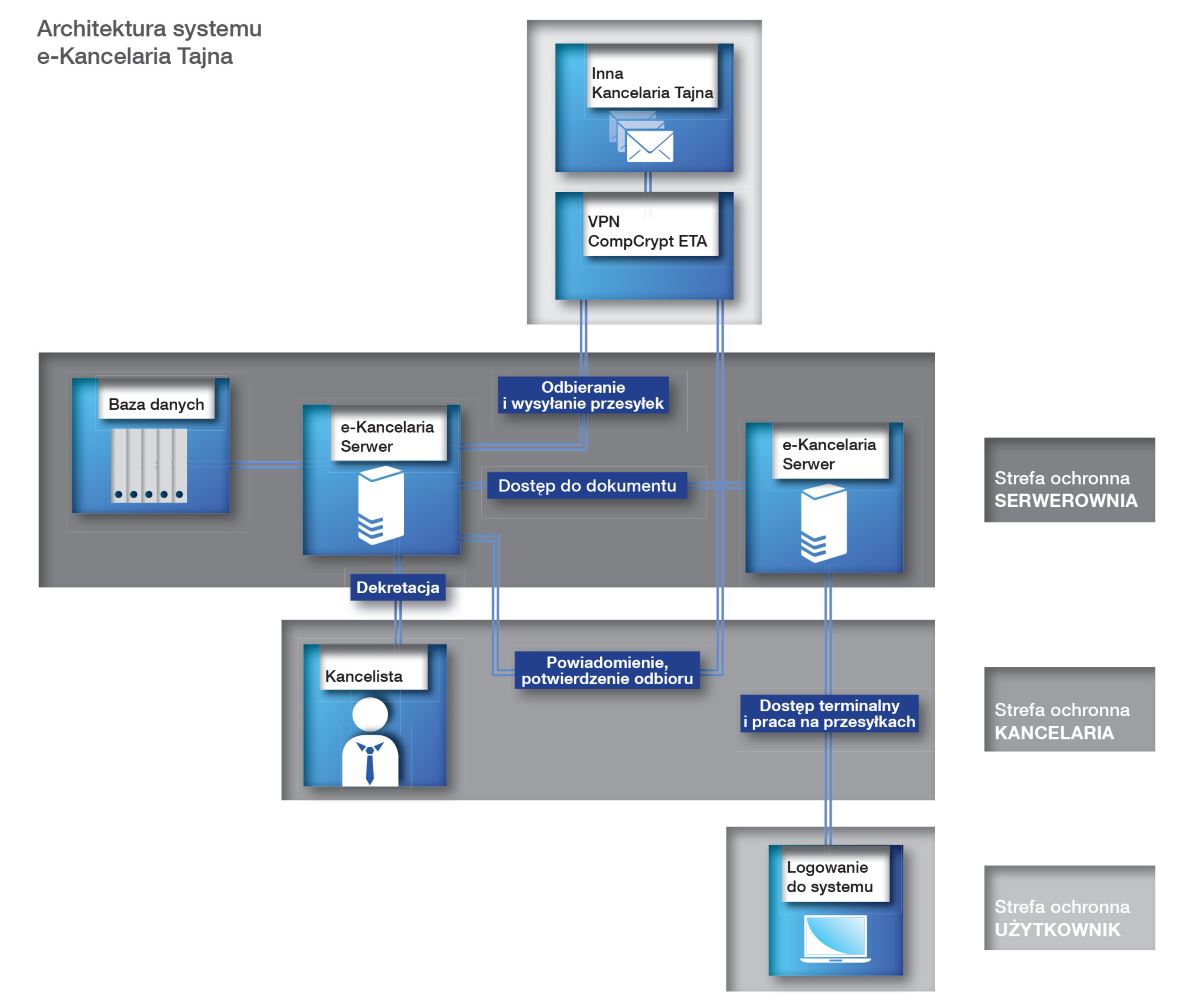

BEZPIECZNY SYSTEM OBIEGU DOKUMENTÓW Z KLAUZULĄ POUFNOŚCI

Kancelaria tajna w rozumieniu ogólnym to miejsce, gdzie odbiera się, rejestruje, przechowuje, wysyła lub wydaje osobom uprawnionym dokumenty zawierające informacje niejawne o różnych klauzulach tajności. Kancelaria tajna jest podstawowym elementem bezpieczeństwa organizacji, firmy lub korporacji realizujących ściśle określone, bardzo specyficzne zadania związane z przetwarzaniem informacji niejawnych.

System E-Kancelaria Tajna stworzony przez Enigmę wypełnia wszystkie funkcje klasycznej kancelarii tajnej, a jednocześnie usprawnia proces rejestrowania, dystrybucji oraz przechowywania informacji niejawnych, zapewniając wymagany poziom ich zabezpieczenia. System taki nie ogranicza się jedynie do elektronicznej ewidencji oraz wydruku dokumentów czy zapewnienia ich tradycyjnego obiegu w jednostce organizacyjnej. E-Kancelaria Tajna to również bezpieczna elektroniczna wymiana dokumentów niejawnych między wieloma kancelariami, np. między centralą firmy i jej oddziałami terenowymi przy wykorzystaniu bezpiecznych, szyfrowanych łączy sieciowych.

Korzyści

- przyspieszona dystrybucja i dostęp do dokumentów zawierających informacje niejawne

- prosta obsługa kancelaryjna związana z rejestracją i przechowywaniem dokumentów

- ograniczenie do minimum obieg dokumentów w formie papierowej

- ograniczenie kosztów obsługi informacji niejawnych dzięki wymianie dokumentów przy pomocy bezpiecznej poczty elektronicznej

UWARUNKOWANIA PRAWNE SYSTEMU

- Ustawa z dnia 5 sierpnia 2010 r. o ochronie informacji niejawnych (Dz.U. nr 182, poz. 1228 z 2010 r.)

- Rozporządzenie w sprawie organizacji i funkcjonowania kancelarii tajnych (Dz.U. 2013 nr 0 poz. 11)

- Rozporządzenie w sprawie sposobu oznaczania materiałów i umieszczania na nich klauzul tajności (Dz.U. 2011 nr 288 poz. 1692.)

- Rozporządzenia do ustawy o archiwach:

- w sprawie niezbędnych elementów struktury dokumentów elektronicznych (Dz.U.06.206.1517)

- w sprawie szczegółowego sposobu postępowania z dokumentami elektronicznymi (Dz.U.06.206.1518)

- w sprawie wymagań technicznych formatów zapisu i informatycznych nośników danych, na których utrwalono materiały archiwalne przekazywane do archiwów państwowych (Dz.U.06.206.1519)

- Rozporządzenie w sprawie podstawowych wymagań bezpieczeństwa teleinformatycznego (Dz.U.05.171.1433)

- Rozporządzenie w sprawie instrukcji kancelaryjnej, jednolitych rzeczowych wykazów akt oraz instrukcji w sprawie organizacji i zakresu działania archiwów zakładowych (Dz. U. nr 14, poz. 67 z 2011 r.)

Moduły systemu

Logowanie do systemu odbywa się przy użyciu Certyfikatu wydanego przez Centrum Certyfikacji. Użytkownik przy pomocy aplikacji dostępowej po identyfikacji, uwierzytelnieniu i sprawdzeniu poziomu uprawnień otrzymuje dostęp do dokumentów. Wszystkie dokumenty podpisywane są przy pomocy certyfikatu kwalifikowanego i automatycznie przekazywane do rejestracji w kancelarii.

Kancelista po uwierzytelnieniu certyfikatem kwalifikowanym przy użyciu aplikacji „e-kancelaria Kancelista” otrzymuje dostęp do zarządzania dziennikami, rejestrami, zakładania teczek, udostępniania dokumentów.

Serwer e-kancelaria pełni rolę „jądra systemu” odpowiedzialnego za przechowywanie oraz kontrolę dostępu do dokumentów niejawnych. Składane dokumenty są zabezpieczone przed nieautoryzowanym dostępem osób trzecich.

Bardzo ważnym elementem bezpieczeństwa systemu jest kontrola dostępu do dokumentów zawierających informacje niejawne z wykorzystaniem kart kryptograficznych oraz infrastruktury PKI. Cała wymiana korespondencji w kancelarii odbywa się przy wykorzystaniu urządzeń szyfrujących CompCrypt ETA, posiadających certyfikat ochrony kryptograficznej wydany przez Agencję Bezpieczeństwa Wewnętrznego, dopuszczający je do przetwarzania informacji niejawnych do klauzuli „poufne” włącznie.

BEZPIECZNE ZBIERANIE I PRZECHOWYWANIE LOGÓW

ProtLog jest systemem do bezpiecznego zbierania i przechowywania logów aplikacji i urządzeń. Dzięki wykorzystaniu mechanizmów kryptograficznych podpisu elektronicznego oraz znaczników czasu system zapewnia możliwość wykrycia i identyfikacji każdej wprowadzonej zmiany poprzez weryfikację spójności logów zarchiwizowanych ze źródłowymi. Może obsługiwać dowolną ilość źródeł oraz zdarzeń o dowolnej postaci. ProtLog jest systemem przewidzianym do zastosowań mission-critical. Poszczególne komponenty systemu zostały skonstruowane tak, aby zapewniać maksymalny poziom dostępności oraz wspierać istniejące technologie podwyższania niezawodności.

Cechy systemu ProtLog

- wykrycie modyfikacji jakiegokolwiek zalogowanego zdarzenia/zdarzeń

- wykrycie usunięcia zdarzenia/zdarzeń, w tym usunięcia ostatnich zalogowanych zapisów

- wykrycie „ręcznego” dodania zdarzenia/zdarzeń do bazy z pominięciem mechanizmów Prolog

- wysoka odporność na sabotaż (np. odcięcie zasilania, zabicie serwera ProtLog)

- możliwość weryfikacji spójności przez upoważnionego inspektora bezpieczeństwa teleinformatycznego posiadającego własną kartę mikroprocesorową z kluczem prywatnym

- wykorzystanie znaczników czasu, aby zagwarantować poprawność logowanych dat

SYSTEMY BAZODANOWE – EGIDA

Wraz ze wzrostem zainteresowania przetwarzaniem znacznych ilości danych telekomunikacyjnych, pocztowych i internetowych firma Enigma stworzyła system bazodanowy eGida ułatwiający przeglądanie, przetwarzanie i generowania raportów z pozyskanych danych.

eGida to rozwiązanie informatyczne wspierające agencje państwowe w:

- rejestrowaniu wystąpień i rezultatów wystąpień o uzyskanie danych telekomunikacyjnych, pocztowych i internetowych

- automatycznym tworzeniu raportów dotyczących danych telekomunikacyjnych, pocztowych i internetowych takich jak:

- Rejestr wystąpień o uzyskanie danych telekomunikacyjnych, pocztowych i internetowych

- Szczegółowy rejestr wystąpień o uzyskanie danych telekomunikacyjnych, pocztowych i internetowych

- Sprawozdanie dla Sadu Okręgowego, dotyczące uzyskiwania przez organizację danych telekomunikacyjnych, pocztowych i internetowych

Przykładowe moduły rozwiązania:

- Baza danych

- Moduł raportowy – umożliwiający użytkownikom

- samodzielne definiowanie raportów na podstawie informacji z bazy danych

- generowanie wcześniej zdefiniowanych raportów bez udziału użytkownika

- Interfejs WWW – udostepniający w bezpieczny sposób formularze aplikacji stacjom roboczym (komputerom) pracującym online w bezpiecznej sieci komputerowej

- Moduł zarządzania słownikami użytkowanymi w ramach aplikacji

- Moduł do obsługi stacji offline: importowania i eksportowania danych

Przetwarzanie kompletnego zbioru danych jest realizowane przez centralny serwer.

System przeznaczony jest do przetwarzania informacji niejawnych o klauzuli ZASTRZEŻONE.