Bezpieczeństwo Dostępu

Rozproszenie informacji o użytkownikach i ich uprawnieniach w wielu różnych, stale wykorzystywanych aplikacjach i systemach oraz nieustannie zmieniające się warunki biznesowe wymagają spójnej polityki zarządzania dostępem i użytkownikami.

Każdy dedykowany system informatyczny stworzonym przez Enigmę oparty jest na zaawansowanych rozwiązaniach uwierzytelniających lub na kompleksowych systemach zarządzania tożsamością. W dostarczanych rozwiązaniach zapewniających bezpieczeństwo dostępu i zarządzanie tożsamością opieramy się zarówno na produktach własnych jak i rozwiązaniach firm trzecich.

APTO – System dwuskładnikowego uwierzytelniania

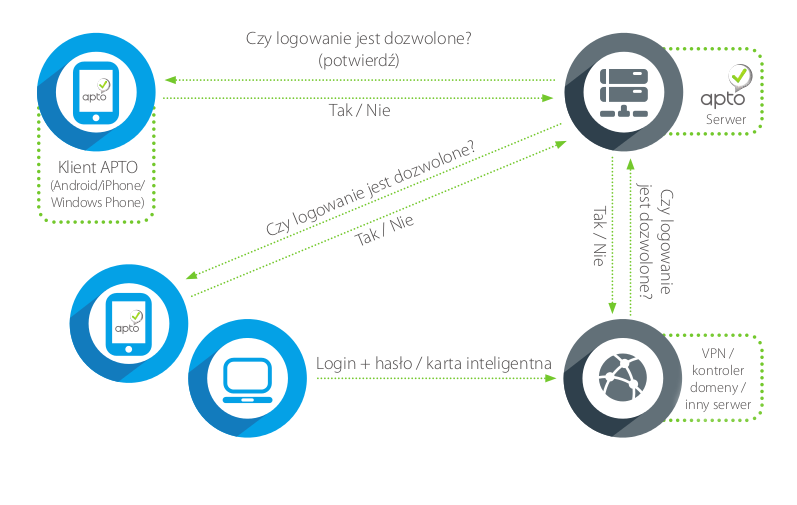

APTO to platforma uwierzytelniania i autoryzacji, łączącą wygodę użytkowania z wysokim bezpieczeństwem, opartym o dwuskładnikowy model uwierzytelniania, mechanizmy mobilnych systemów operacyjnych oraz technologię PKI.

APTO jest programem instalowanym na urządzeniu mobilnym i służy do potwierdzenia dowolnych, zlecanych operacji. Dzięki wykorzystaniu PKI jest w pełni bezpieczny i odporny nawet na zaawansowane technicznie ataki. Zapobiega nieautoryzowanemu dostępowi do chronionych zasobów. Jednocześnie łatwo integruje się z działającymi w firmach systemami i aplikacjami. Zastępuje uciążliwe i kosztowne w utrzymaniu, a popularne do niedawna sposoby weryfikacji użytkownika. Przewyższa dotychczasowe rozwiązania bezpieczeństwem i niezawodnością. Jednocześnie czytelny interfejs zapewnia intuicyjną obsługę.

Zastosowanie dwuskładnikowego mechanizmu potwierdzania („coś co mam + coś co wiem”) jest obok zaawansowanej technologii PKI najlepszą formą podniesienia bezpieczeństwa operacji. Użytkownik ma możliwość odmowy wykonania operacji-polecenia, gdy budzi ona jego podejrzenia. Eliminowane są także coraz częstsze wypadki kradzieży typu man-in-the-middle, phishingu i włamań za pomocą oprogramowania szpiegującego. Nawet bardzo zaawansowane technologicznie ataki nie są groźne dla bezpieczeństwa informacji m.in. dzięki zastosowaniu szyfrowania wiadomości.

Korzyści

- zapobiega nieautoryzowanemu dostępowi

- wykorzystuje dwuskładnikowy mechanizm autoryzacji

- oferuje możliwość współpracy z rozwiązaniami różnych dostawców

- zapewnia dwuskładnikowe uwierzytelnianie do aplikacji firmowych

Slash A3 – System centralnego uwierzytelniania

Slash A3 to własne rozwiązanie pełniące rolę uniwersalnego serwera uwierzytelniania. Wykorzystuje różne metody potwierdzania tożsamości użytkowników, m.in. mechanizm pojedynczego logowania (Single-Sign On). Jako źródło informacji uwierzytelniających może wykorzystywać wiele typów baz danych oraz zewnętrznych serwerów typu Radius, Kerberos, SSL/TLS itp. Dzięki wbudowanemu serwerowi http/https i zastosowaniu języka skryptowego (Lua) umożliwia tworzenie interaktywnych stron internetowych wspierających proces uwierzytelniania przy pomocy certyfikatów.

Korzyści

- centralizacja zarządzania kontami użytkowników w systemach i aplikacjach

- centralizacja zarządzania uprawnieniami dla każdego użytkownika

- zarządzanie rolami użytkowników w systemach

- możliwość definiowania drogi służbowej w zakresie potwierdzania uprawnień przez przełożonych

- weryfikacja przyznanych uprawnień pod kątem ich bezpieczeństwa i aktualności

- duże możliwości analityczne i raportowe

IDM – System Zarządzania Tożsamością

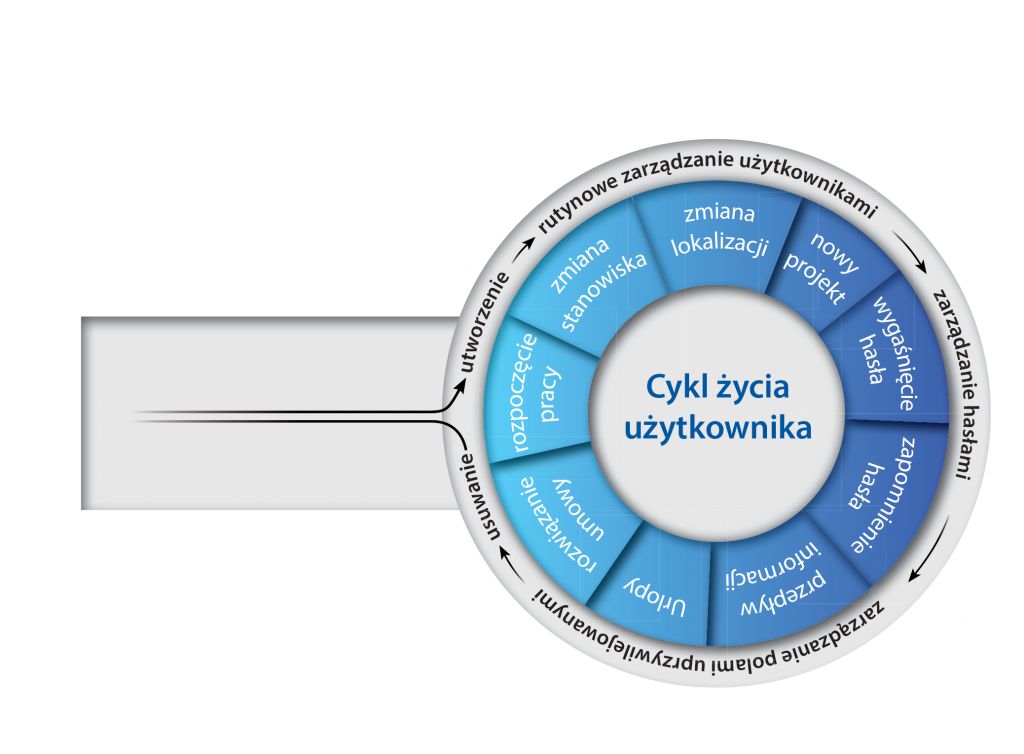

Każdy pracownik w chwili zatrudnienia w firmie zyskuje wirtualną tożsamość, do której należą odpowiednie uprawnienia w systemach informatycznych związane z otrzymanym stanowiskiem, zadaniami i kompetencjami w organizacji. Rozwiązania Zarządzania Tożsamością (Identity Management) użytkowników pozwalają osiągnąć systematyczną kontrolę nad uprawnieniami użytkowników we wszystkich systemach instytucji przekładając się nie tylko na zwiększenie bezpieczeństwa danych, ale również na uporządkowanie i uproszczenie procesów dotyczących uprawnień użytkowników. Nasze doświadczenia wynikające z wdrożeń systemów IDM światowych liderów wskazują, iż uruchomienie takiego systemu w organizacji pozwala osiągnąć zauważalną poprawę w zakresie bezpieczeństwa dostępu w bardzo krótkim, liczonym wręcz w miesiącach, czasie. Wzrastająca elastyczność tych rozwiązań pozwala implementować nawet najbardziej skomplikowane procesy istniejące w przedsiębiorstwach.

Dzięki zastosowaniu rozwiązań służących zarządzaniu tożsamością konfigurowanie kont użytkowników w systemach IT i zarządzanie hasłami pozwala na stałą kontrolę uprawnień użytkowników we wszystkich systemach IT przedsiębiorstwa. Rozwiązanie umożliwia synchronizację wielu haseł z pojedynczą nazwą logowania oraz przydzielanie lub odbieranie uprawnień zgodnie z potrzebami biznesowymi firmy. W sposób centralny zarządza kompetencjami poszczególnych pracowników lub grup pracowników do aplikacji i systemów, a jednocześnie upraszcza procedury ich nadawania.

Enigma posiada ponad 15-letnie doświadczenie w obszarze zarządzania tożsamością. Wykorzystujemy sprawdzone technologie i oprogramowanie liderów rynku. Szerokie doświadczenie i wiedza naszych inżynierów i architektów systemowych pozwala oferować naszym klientom optymalne rozwiązania dostosowane do indywidualnych potrzeb i budżetów.

Korzyści

- systematyczna kontrola nad uprawnieniami użytkowników na wszystkich poziomach

- centralizacja kont użytkowników we wszystkich aplikacjach i systemach – uproszczenie procedury

- zarządzanie rolami użytkowników w systemach

- definiowanie drogi służbowej w zakresie potwierdzania uprawnień przez przełożonych

- weryfikacja przyznanych uprawnień pod kątem ich bezpieczeństwa i aktualności

- możliwość automatycznego, wstępnego przyznawania uprawnień oparta na metodzie porównania z grupą pracowników z tego samego procesu

- szerokie możliwości analityczne i raportowe

- zarządzanie kontami uprzywilejowanymi

PIM – zarządzanie kontami uprzywilejowanymi

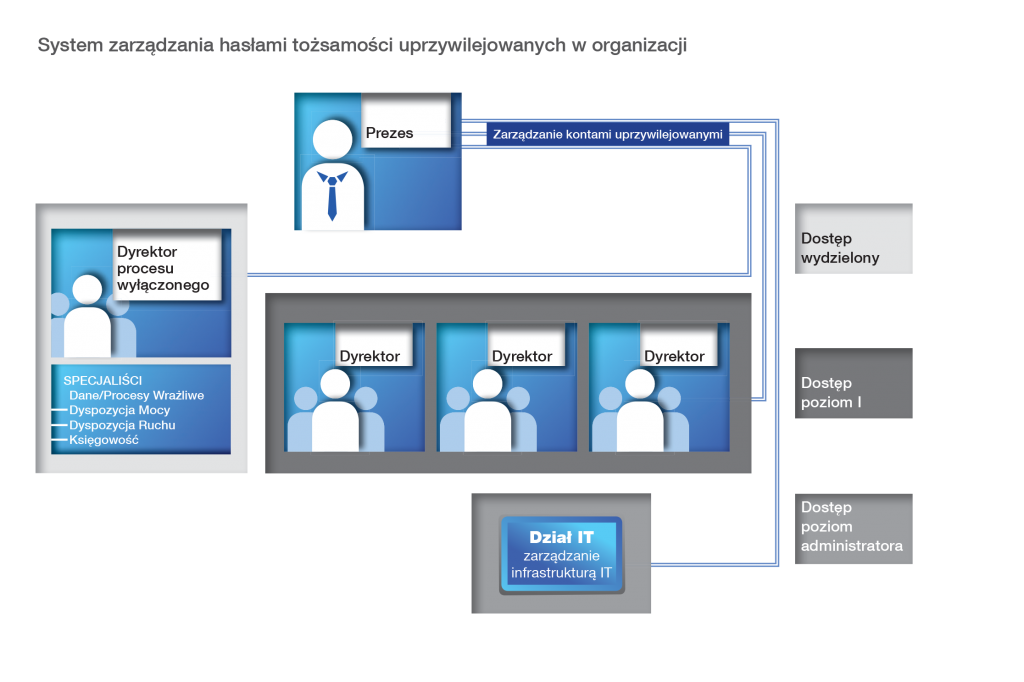

W każdej organizacji występują administratorzy, architekci systemowi, serwisanci utrzymujący systemy, którzy korzystają ze specjalnych kont umożliwiających dostęp do informacji najwyższego poziomu poufności. Są to tzw. tożsamości uprzywilejowane. Ze względu na zakres uprawnień konta te stanowią jedno z potencjalnych źródeł zagrożenia. Głównym problemem wymagającym stałego nadzoru jest konieczność współdzielenia nazw kont i haseł przez liczną grupę użytkowników. Bezpieczne zarządzanie bez dedykowanych rozwiązań do zarządzania kontami uprzywilejowanymi staje się prawie niewykonalne. Narzędzia zarządzania kontami uprzywilejowanymi umożliwiają wdrożenie bezpiecznego systemu nadzorowania hasłami kont współdzielonych tożsamości uprzywilejowanych w organizacji. Dzięki temu możemy mieć pewność, że konta te są wykorzystywane tylko wtedy, gdy zachodzi taka potrzeba, a cały proces wnioskowania o dostęp jest w pełni rozliczalny. Wiadomo, który użytkownik korzystał z danego konta, kiedy i w jakim celu. Rozwiązanie pozwala na stałą kontrolę nad uprawnieniami użytkowników we wszystkich zintegrowanych systemach w przedsiębiorstwie.

Nasz zespół tworzą doświadczeni inżynierowie i architekci systemowi posiadający certyfikaty wielu znanych producentów nowoczesnych technologii IT. Rozwiązania przez nich proponowane są dostosowane do potrzeb i indywidualnych wymagań organizacji każdej wielkości.

Atuty rozwiązania

- pełny monitoring kont

- możliwość wdrożenia bezpiecznego zarządzania hasłami kont współdzielonych oraz tożsamości uprzywilejowanych

- pełna rozliczalność wniosków o dostępy

Monitorowanie kont uprzywilejowanych

Użytkownicy uprzywilejowani, jak i administratorzy sieciowi, systemowi czy baz danych, mają nieograniczony dostęp do wszystkich krytycznych serwerów, aplikacji i baz danych w organizacji. Mają możliwość tworzenia i usuwania profilów użytkowników i zarządzania uprawnieniami. Funkcja ich stanowisk jest krytyczna z punktu widzenia biznesowej ciągłości działań organizacji i wymaga najwyższych uprawnień oraz nieskrępowanego dostępu.

Pozostawione bez audytu działania użytkowników uprzywilejowanych mogą prowadzić do nadużyć i powodować nieodwracalne szkody w wiarygodności przedsiębiorstwa. Z pomocą przychodzą rozwiązania session recording. Rodzina narzędzi session recording to systemy IT pozwalające na rejestrowanie pracy administratorów sieci i systemów w celach audytowych oraz dowodowych. Działają jak aparat bezpieczeństwa na serwerach. Pomagają w śledzeniu aktywności użytkowników uprzywilejowanych oraz odtwarzaniu czynności wykonywanych

przez nich. Narzędzia pozwalają na zapis kolejnych kroków sesji, umożliwiając pełną kontrolę nad działaniami pracownika oraz możliwość odtwarzania jego poczynań przy komputerze lub przez pracę zdalną.

Atuty rozwiązania

- rejestracja nagrań wideo wszystkich aktywności użytkowników uprzywilejowanych

- generowanie dzienników audytu dla każdej aplikacji (nawet aplikacji, które nie mają wewnętrznego logowania!)

- identyfikacja użytkowników wspólnych (konto „admin”) i wykrywanie kradzieży tożsamości